山田哲司

主任客員研究員

情報区分

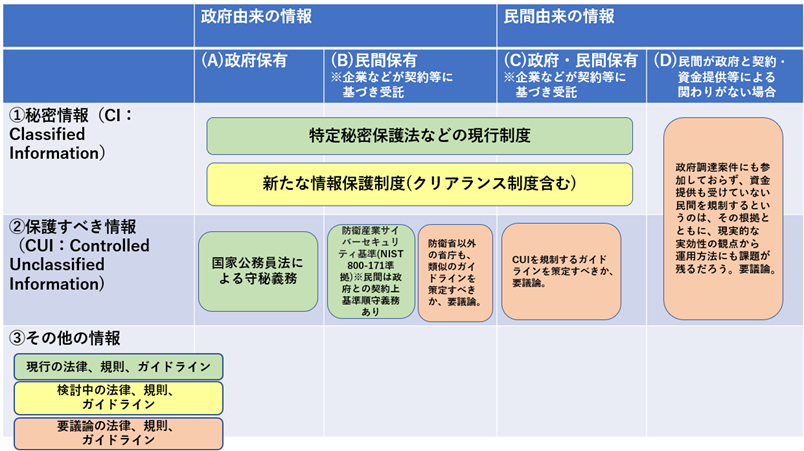

まず政府や民間が扱う情報区分は、大きく3つに分けられる(図1参照)。最も重要な情報区分は、①「秘密情報」で、これは日本では、特定秘密保護法などに基づき、政府が「秘密」に指定する情報であり、米国では国防総省をはじめとする各省庁が「Classified Information(CI)」に指定する情報である[3]。これらは、例えば防衛装備品の技術や関連データなどに関する情報で、米国ではセキュリティ・クリアランス制度により情報へのアクセス資格者を政府が認定している。

次に重要なのが②「保護すべき情報」(注意情報)であり、日本では、秘密ではないが、例えば、防衛装備品に関して防衛省が指定し、米国では国防総省など各省庁がControlled Unclassified Information(CUI)に指定する情報である。この情報は①「秘密情報(CI)」ではないものの管理すべき機微な情報である。具体的には、例えば一定の防衛装備品の研究試作の入札段階における評価基準や性能等の要求事項など、防衛装備品に関する秘密情報そのものではないものの、それらに準ずる機微情報が考えられる。近年は、防衛技術と民生技術の垣根が曖昧になり、双方に使える先端デュアルユース技術が重要となる中、②「保護すべき情報(CUI)」の情報保全もますます重要となっている。

3つ目は③「その他の情報」であるが、これは政府が指定して保護する①「秘密情報(CI)」、②「保護すべき情報(CUI)」以外の情報である。

政府、民間における情報保護について

上記3つの情報区分は、国が情報を保有するケースと民間が情報を保有するケースの2通りがあるが、民間が保有する情報の扱いについては、その置かれている状況により4つのケースに分類される(図1参照)。

まず(A)「政府由来情報を政府が保有する」場合である。これは、①「秘密情報(CI)」であれば、政府職員は、「特定秘密保護法」の対象となり、②「保護すべき情報(CUI)」であれば、国家公務員としての守秘義務の対象となり、情報秘匿が求められる。

次に(B)「政府由来情報を民間が保有する」場合である。これは民間企業が政府の調達案件を受託し、政府由来の①「秘密情報(CI)」を保有せざるをえない場合、「特定秘密保護法」の対象となり、政府より情報保護が求められる。①「秘密(CI)」情報は、現在政府の有識者会議で議論されている新たな情報保護制度(クリアランス制度含む)の対象となることが想定される。また②「保護すべき情報(CUI)」は、防衛省では「防衛産業サイバーセキュリティ基準」[4]を定め、2023年度の契約から同基準に従うことを契約の条件として運用開始している[5]。この基準は、米国では国防総省が②CUIを扱う契約先の民間企業に対して義務付けている国立標準技術研究所(NIST)の情報セキュリティ基準(NIST SP 800-171)と同水準の管理策を盛り込んだ基準である。米国の場合、現在、国防総省はこのNIST基準をCMMC(Cybersecurity Maturity Model Certification)の資格制度として運用しようと準備をしている。

一方、日本の場合、防衛省以外の省庁が企業との契約において類似の基準を運用しているわけではないので、経済安全保障の観点から、そのような基準を設けるべきか、今後 議論が必要かもしれない。

次に(C)「民間由来で政府・民間が保有する情報」である。民間が政府と契約し、あるいは資金提供を受けて、技術などを開発するケースが考えられる。このケースでは、当該技術に関わる情報は、①「秘密情報(CI)」や②「保護すべき情報(CUI)」になることがあり得るかもしれない。このような場合、米国では秘密指定を行なう権限を持たない者であっても、自らが①「秘密情報(CI)」を創出したと判断した当事者は、大統領令等に基づいて当該行政機関にその旨通知する義務が課される。通知を受けた行政機関は30日以内に、当該情報を秘密指定するか決定しなければならない[6]。日本でも類似の規制の導入を検討する必要があろう。また民間内の情報保護に向けて、NIST SP 800-171若しくは類似ガイドラインの運用を「推奨」することも可能かもしれない。

最後に(D)「政府と契約・資金提供等の関わりがない場合」である。この場合、民間は①「秘密情報(CI)」や②「保護すべき情報(CUI)」に関わる情報に接しないため、理論上これら情報を創出することはない。一方で、先端技術を①「秘密情報(CI)」や②「保護すべき情報(CUI)」に指定し情報保護の対象とすべきではないかとの考え方がある。ただ政府調達案件にも参加しておらず、資金提供も受けていない民間を規制するというのは、その根拠とともに、現実的な実効性の観点から運用方法にも課題が残るだろう。

また視点が若干異なるが「みなし輸出制度」の運用を強化することも一つの方法かもしれない。これは先端技術を有する「日本居住者」が、「日本非居住者(外国政府や外国法人)」の強い影響下にある「日本居住者」に技術提供を行なう場合は、経済産業省の輸出許可を必要とする制度である。米国の「みなし輸出」制度の場合は、米国内で指定機微技術を、米国籍から非米国籍に提供する場合、商務省の輸出許可を必要とする制度である。

情報保護制度の運用にあたって

本論考で各情報区分に基づいた情報保護のあり方について述べたが、重要なのは、運用を意識しながら「どのような情報」を「どのような目的で守るか」を掘り下げる必要がある点である。このプロセスを経ずに、制度論だけを議論していくと、実態と乖離した規制を設けることにもつながりかねない。特に経済安全保障の観点からは、民間由来の情報、或いは、民間保有の情報に関してどのように守っていくか、保護すべき情報を具体的にイメージしながら議論することが必要となる。

米国ではセキュリティ・クリアランス制度は、政府の資格審査に膨大な工数がかかり資格取得までの期間が長期化することが問題になっている。日本においても政府内の工数増や過度な工数による民間の競争力そのものを削いでいくことがないようにすることも必要である。

図1:保護すべき情報のマトリックス(第2回有識者会議の資料2を基に著者作成[7])

[1]地経学研究所(IOG)「経済安全保障100社アンケート結果」(2023年2月6日)、https://apinitiative.org/economic-security-survey/

[2]内閣官房「経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議」(2023年2月22日~)、https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/index.html

[3]秘密情報(CI)は、更に「機密(TOP SECRET)」、「極秘(SECRET)」、「秘(CONFIDENTIAL)」 の3段階に分けられる。

[4]内閣官房「経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議」第5回(2023年4月25日開催)の資料4「防衛産業保全について」、

https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai5/siryou4.pdf

[5]但しシステム換装等を考慮し一定の移行期間(最長5年間)を設定(防衛装備庁「防衛産業サイバーセキュリティ基準の整備について」)、https://www.mod.go.jp/atla/cybersecurity.html

[6]永野 秀雄「米国における国家機密の指定と解除 : わが国における秘密保全法制の検討材料として」『法政大学人間環境学会、人間環境論集』12巻2号(2012年3月)

[7]内閣官房「経済安全保障分野におけるセキュリティ・クリアランス制度等に関する有識者会議」第2回(2023年3月14日開催)の資料2「情報の区分(イメージ)」(https://www.cas.go.jp/jp/seisaku/keizai_anzen_hosyo_sc/dai2/siryou2.pdf)を基に著者作成。

経済安全保障100社アンケート

(おことわり)解説コラムに記された内容や意見は、著者の個人的見解であり、公益財団法人国際文化会館及び地経学研究所(IOG)等、著者の所属する組織の公式見解を必ずしも示すものではないことをご留意ください。

APIニュースレター 登録

APIニュースレター 登録